Event on the occasion of the 30th anniversary of the BTX hack

Some pictures from the event:

Countdown until the 30th anniversary of the BTX hack

In the night from 16 to 17 November 1984 the hacker world changed forever in Germany. Steffen Wernéry and Wau Holland showed how unsecure the BTX system from the Deutsche Bundespost was for its users with their so-called "bank theft" of 135.000 DM; this unconventional demonstration made history.

The Chaos Computer Club (CCC) in Hamburg became well-known among a broad audience overnight. Their coup was received positively by most of the people ("These are the Robin Datas from today..."), who didn't put the CCC hackers in the "Computer criminals" category. This positive image of the hacker as "good people" who stand for data protection and informational self-determination has stayed the same to this day.

This is why the Wau Holland Foundation – in cooperation with the Chaos Computer Club – wishes to remember this second birth of the CCC and organizes a panel with Steffen Werneéy, one of the CCC hackers who took part in the hack, and Eric Danke, who was director of the BTX project at the Deutsche Bundespost at the time of the hack, on November 17th, 2014 at 7pm (doors open 6.30pm) at the Berlin Congress-Centrum on Alexanderplatz (Alexanderstrasse 11). Free entrance.

We will regularly update this article with documents about the BTX hack as a preparation for this event.

20... 19... 18... 17... 16... 15... 14... 13... 12... 11... 10... 9... 8... 7... 6... 5... 4... 3... 2... 1...

16.11.2014

YoYo Reloaded: The Resurrection

(Click to enlarge)

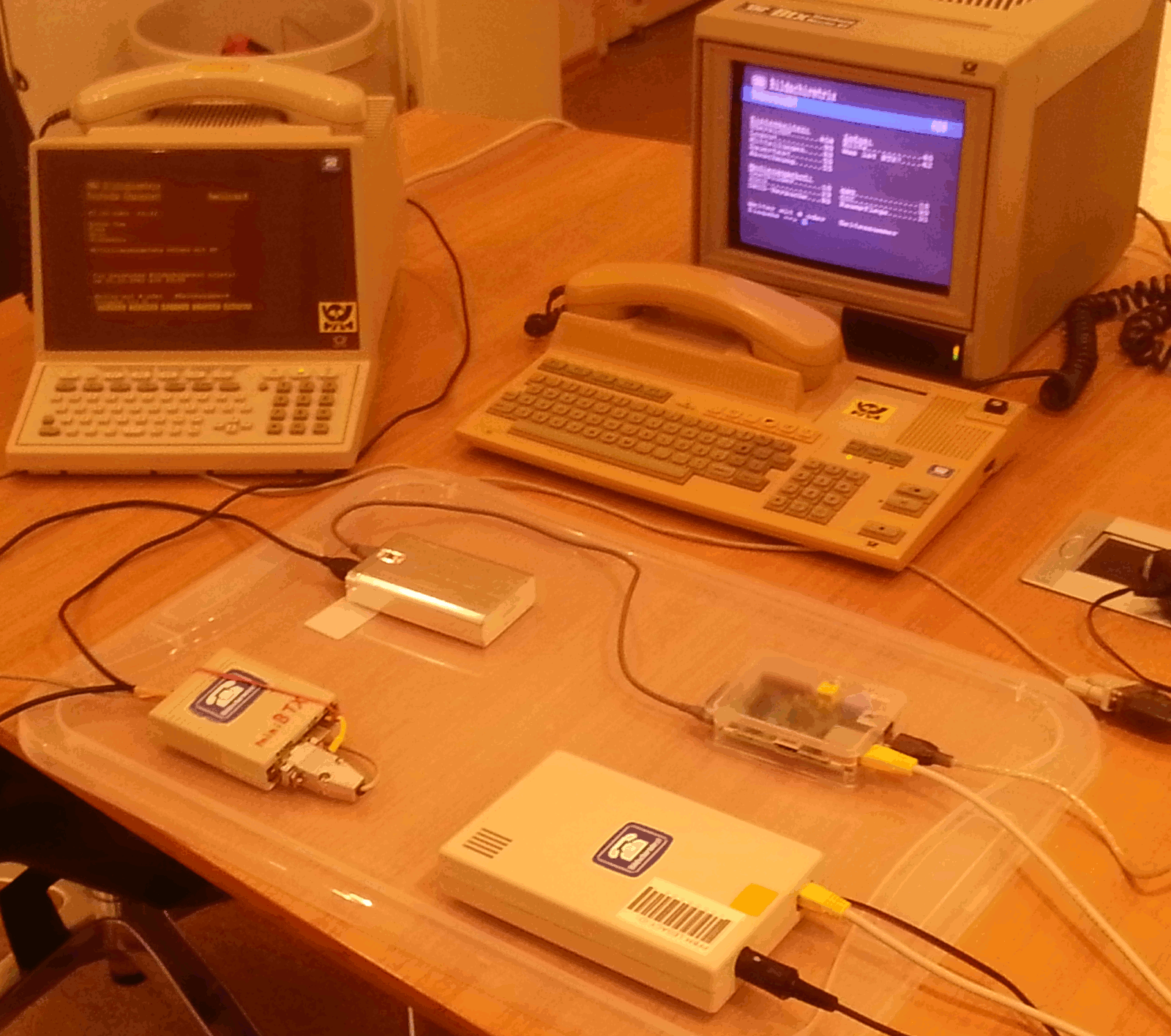

Since Deutsche Telekom deactivated the BTX service in 2001 most BTX terminals stay dark. Even in museums and private collections the devices gather dust as no one can show and see how BTX used to work.

This is why we are particularly happy to be able to show two functioning BTX terminals at our anniversary event "30 years BTX hack" (tomorrow, November 17th, 2014 at 7pm at BCC at Alexanderplatz) - we will even be able to show some copies of CCC websites from the times where the BTX service was still operational.

Unlike the Deutsche Bundespost we are not relying on IBM for this, but on free software and hardware like the RaspberryPi and ATMEL. The resuscitated YoYo was developped and realized by Philipp Maier, who we would like to thank here.

The picture shows the overall design: the silver block on the left top is the powerpack, which powers the server and a BTX modem. Next to it, on the right side, you can see the RaspberryPi, which supplies one of the BTX terminals through a serial connection and the other one through Ethernet. On the left side of the bottom part there is the serial BTX modem, om the right side (in the DBT03 case) there is the network modem.

Both modems are not original but pimped versions with micro-controllers that create the signals seen (or better: heard) by the BTX terminal out of the data stream with the server.

Philipp even rebuilt parts of the CCC donation pages from the time of the BTX so we can see at least to some degree the first and probably most famous BTX animation again.

The BTX terminals are not only standing in the exhibition area on the events to be seen, but also to be used. If you haven't experienced using a BTX yet or want to experience it again, feel free to do so before and after the panel discussion.

2014-11-15

No "acceptance" - boycott BTX!

After 1984, year of Orwell, the critical confrontation with screen text continues in 1985. Today's article article (PDF, in German) takes a clear position against the computerisation of the telephone: this would represent a state financed start of surveillance and control, which has to be strictly rejected by boycott.

We hackers didn't share this point of view: reappropriation of technology has always been more important to us than its rejection. This is about not leaving the field to the enemy, and instead facing him in a creative and critical way in oder to show him the dangers but also the opportunities of interconnectedness. An "informed society" needs free computer networks, an "information society" misuses them.

2014-11-14

Didn't only sell this nonsense to the Sparkasse

After its internal investigation the post publishes one more press release, which is relayed by the press. Today's article (PDF, in German) shows the post and the newspaper "Die Welt" doubting that CCC got the password thanks to a system error. As in yesterday's post we can see that Klaus Brunnstein accuses CCC of criminal behavior one more time.

2014-11-13

"Breaking in other people's computers is not a sport"

Of course there some reactions to the BTX hack were also critical. Klaus Brunnstein, computer science professor in Hamburg, wrote and published this article (PDF, in German) on the first day of the first Congress at the "Eidelstedter Bürgerhaus" cultural center. He goes as far as to accuse CCC of planning to committing fraudulent acts for financial reason (in other cases).

Later he became a regular attendee at the Chaos Communication Congress - at least as long as it happened in Hamburg...

2014-11-12

"Password: bank robbery" - CCC press release about the BTX hack

In this press release about the BTX hack (PDF, in German) from November 19th, 1984, CCC explains its view of the events and points to the unsolved question of liability in case of unauthorized use of a terminal identification. On top of the small and more significant technical problems of the BTX - and also because of them - the question of liability in case of abuse has not been thought through by those in charge of the BTX.

2014-11-11

"Hearing" with the data protection officer in Hamburg

Of course the BTX hack had judicial consequences, which is interesting as there was no law (or inadequate laws) that could have been used immediately for the case. The first laws to fight financial crime by punishing sniffling or modification of secure data were only voted two years later...

Despite the lack of appropriate laws, on January 2nd, 1985, Steffen and Wau had to go through a "hearing" with the data protection officer in Hamburg. The first lines of the hearing protocol (in German) show that they are questioned about an offense according to article 14, paragraph 1, number 7 of the state contract about screen text.

The whole protocol (in German) is worth reading and reveals several interesting stories told by Wau and Steffen.

Der Hamburgische Datenschutzbeauftragte

15.11 (Chaos-Computer-Club) 2.1.1985

Betr.: Verbindungsaufbau im Btx unter dem Namen Hamburger

Sparkasse im Namen des Chaos-Computer-Club (CCC)

1. Vermerk:

Am 18.12.1984 hat auf Veranlassung des Hamburgischen Daten-

schutzbeauftragten ein Gespräch zwischen den Herren Holland

und Wernéry einerseits und Frau Ebel und dem Unterzeichnenden

andererseits über diesen Verfall stattgefunden.

1.1 Zunachst wurde festgestellt, daß das Vergehen des CCC eine

Ordnungswidrigkeit i.S. des Art. 14 Abs. 1 Nr. 7 des Staats-

Vertrages über Bildschirmtext (StV-Btx) darstellt. Dieses Ge-

spräch diene der Entscheidungsfindung, ob diese Ordnungswidrig-

keit im Rahmen des § 47 OWiG verfolgt werden solle.

Die Herren Holland und Wernéry wurden auf ihr Recht hingewiesen,

die Aussagen zu verweigern und einen Anwalt beizuziehen.

Ferner wurde hervorgehoben, daß in diesem Gespräch der Sachver-

halt aufgeklärt werden solle, die rechtliche Bewertung bleibe

vorbehalten.

1.2 Die Herren Holland und Wernéry berichteten zur Vergeschichte des

Vorfalles folgendes:

Rund 6 Wochen vor dem Verfall (d.h. also Anfang Oktober) hatten

sie mit Bekannten über die Sicherheit im Btx-System diskutiert

und dabei insbesondere die Frage erörtert, welche Bedeutung für

die Sicherheit die Freizügigkeit hat und ob die Post sich darüber

im klaren sei, was Freizügigkeit für die Sicherheit bedeute. In

diesem Zusammenhang wollten sie testen, wie das fernmeldetech-

nische Zentralamt in Darmstadt (FTE) sich selbst hinsichtlich

Freizügigkeit verhält. Dabei haben sie herausgefunden, daß der

Anschluß des FTZ freizügig geschaltet ist. Für einen Verbindungs-

aufbau unter dem Namen FTZ benötigten sie nunmehr noch das per-

sönliche Kennwort. Hier waren sie auf Vermutungen angewiesen.

Sie vermuteten, daß das FTZ ein naheliegendes Kennwort gewählt

habe und probierten als erstes die Teilnehmernummer als Kennwort

aus. Sie waren überrascht, als sie feststellten, daß die Teil-

nehmernummer tatsächlich das Kennwort war und sie unter dem

Namen FTZ eine Verbindung zum Btx-System aufgebaut hatten.

Nach ihren Angaben können sie dieses dadurch beweisen, daß

sie die Gebührenseite des FTZ, die sie sich wahrend der Verbindung

angesehen haben, gesichert haben.

Die Herren Holland und Wernéry überlegten dann, welche Konse-

quenzen der CCC aus dieser Information ziehen wolle. Sie ver-

warfen die Idee, dieses dem Hamburgischen Datenschutzbeauf-

tragten als zuständiger Aufsichtsbehörde mitzuteilen, weil sie

befürchteten, daß durch die Einhaltung von Dienstwegen nicht

genügend Druck erzeugt werden könne. Größere Attraktivität

hatte für sie die Möglichkeit, den Verbindungsaufbau unter

fremdem Namen mit einer Finanztransaktion zu verbinden. Sie

überlegten dann, wer dieses tun könne; der Gedanke an eine

Mitwirkung der Grünen (z.B. Joschka Fischer) schied aus, weil

die Grünen zu viel Zeit für den Entscheidungsprozeß benötigten.

Der SPD-Abgeordnete Paterna schied ebenfalls aus, weil nicht zu

kalkulieren war, ob er nicht selbst diese Information für sich

nutzen würde. übrig blieb daher nur die Möglichkeit, daß der

CCC selbst es macht. Der CCC hatte daher einen Presseinformations-

termin und -ort festgelegt, um diese Möglichkeit zu demon-

strieren. Inzwischen hatte das FTZ aber die Freizügigkeit seines

Anschlusses aufgehoben, so daß die Demonstration nicht mehr

möglich war. Daraus zogen sie den Schluß, daß schnell gehandelt

werden müßte, wenn ihnen nochmals eine solche Gelegenheit ge-

boten würde. Unter dem Namen eines anderen Btx-Teilnehmers eigene

vergütungspfilichtige Seiten abzurufen und damit Vergütungen zu

Lasten des anderen Btx-Teilnehmers zu produzieren.

Die Herren Holland und Wernéry wiesen in diesem Zusammenhang darauf-

hin, daß nach ihrem Eindruck das FTZ nichts davon gemerkt hat,

daß sie unter dem Namen FTZ eine Verbindung zum Btx-System

aufgebaut hatten. Sie schließen hieraus, daß im FTZ keine

Aufzeichnungen über die Benützung des Btx-Systems geführt

werden.

1.3 Die Veranstaltung über Btx auf der Dafta am 15.11.1984 in Köln:

Die Herren Holland nnd Wernéry berichteten hierzu, daß sie

über das Verhalten der Deutschen Bündespost sehr enttäuscht

waren. Wenn sie in Köln bereits Kenntnis der Kennungen der

Hamburger Sparkasse gehabt hätten, hätten sie sie dort an Ort

und Stelle verwertet und der öffentlichkeit den Sicherheits-

mangel im Btx-System demonstriert.

1.4 Die Herren Holland und Wernéry berichteten weiterhin, daß

sie auf der Rückfahrt von Köln nach Hamburg intensiv über

die Veranstaltung und ihre Enttäuschung diskutiert hatten

und die Absicht gefaßt haben, der öffentlichkeit nachdrücklich

die Sicherheitsmängel zu demonstrieren. Nach Ankunft in Hamburg

haben sie intensiv am Btx-System gearbeitet und insbesondere

den ihnen bekannten Fehler beim Editieren genutzt in der Hoff-

nung, daß ihnen - wie dem Anbieter Portugall in Berlin - Daten

eines Teilnehmers am Bildschirm sichtbar werden.

Zum Fehler im Editiersystem führten sie folgendes aus:

Die Informationen für den Aufbau einer Seite bestehen aus

Decoder-Informationen und Text-Informationen. Bei den

Decoder-Informationen gibt es eine Obergrenze für die

Zahl der Informaticnen pro Seite; sie beträgt 1626.

Der Fehler im Editiersystem bestand darin, daß das

System auf die Eingabe der Höchstzahl von Zeichen

nicht damit reagierte, daß es die Seite so wie vorgege-

ben aufbaute, sondern wirre Daten auf dem Bildschirm

sichtbar machte; es erschienen Teile der eigenen Seite

aber anch Daten ans anderen Bereichen; ein System war

nach den Aussagen der Herren Holland und Wernéry nicht

erkennbar.

Dieser Fehler trat auch bei folgendem Vorgehen auf:

Zunächst wurden weniger als die Höchstzahl von Decoder-

informationen eingegeben und eine Seite dann korrekt

aufgebaut und abgespeichert. Wenn dieselbe Seite wieder

aufgerufen wurde und die Deooderinformationen bis zur

Höchstzahl ausgeschöpft wurden, dann trat wiederum der

oben beschriebene Fehler auf.

Die Herren Holland und Wernéry erklärten auf Befragen, daß sie

diese Seiten nicht aufzeichnen konnten, weil die Daten flüchtig

auf dem Bildschirm angezeigt und vom System nach einer nicht

erkennbaren Routine verändert wurden.

Sie nutzten diesen Fehler im Editiersystem mehrere Stunden lang,

um sich Daten am Bildschirm anzeigen zu lassen. Nach ungefähr

4 Stunden erschienen auf dem Bildschirm plötzlich Daten, von

denen sie vermuteten, daß es Teilnehmer-Informationen seien.

Diese Vermutung ergab sich z.B. aus einer 12-stelligen Ziffern-

kombination, die mit 3 Nullen begann und daher als von hand

einzugebende Hardware-Kennung erkennbar war. Diese Daten konnten

aus den o.g. Gründen nicht maschinell aufgezeichnet werden. Da

sie dieses aber wußten, waren sie vorbereitet und konnten wäh-

rend der kurzen Zeit, da die Daten sichtbar waren (etwa 2-4 sec.)

die Daten auf einem bereitgelegten Zettel notieren.

Dies geschah in der Nacht des 15.11.1984. Da sie müde waren, legten

sie die Notizen beiseite und gingen zur Nachruhe.

Am Morgen des 16.11.1984 setzten sie die Arbeit fort. Sie haben

dann die Daten eindeutig als Teilnehmerminformationen erkannt,

nicht zuletzt, weil sie auf solche Daten achteten. Auf unsere

Bitten hin haben die Herren Holland und Wernéry an unserem Btx-

Gerät aus dem Gedächtnis die Seite mit den Teilnehmerinformationen

nachgezeichnet. Wir haben diese Seite ausgedruckt; der Ausdruck

liegt als Anlage bei.

Sie haben dann unter Benutzung der erlangten Informationen

eine Verbindung aufgebaut. Hierfür haben sie die DBT03 ab-

geklemmt und per Hand die Btx-Vermittlungsstelle angewählt.

Als diese sich meldete, haben sie mit Hilfe eines Akustik-

kopplers und über Tastatur die erlangte Hardware-Kennung

eingegeben. Das Btx-System hat daraufhin die Seite für den

Verbindungsaufbau angezeigt,in der die Teilnehmernummer an-

gegeben ist und das Kennwort abgefordert wird. Sie haben die

Verbindung an dieser Stelle unterbrochen und unter ihrem Namen

eine neue Verbindung aufgebaut sowie an die erlangte Teilnehmer-

nummer eine Mitteilung geschickt. Beim Aufbau der Mitteilung

wurde der Teilnehmer angezeigt, der zu dieser Teilnehmernummer

gehörte; es handelte sich um die Hamburger Sparkasse. Daraufhin

haben die Herren Holland und Wernéry die weitere ihnen sichtbar

gewordene Information “usd70000" als Kennwort interpretiert.

Sie haben erneut eine Verbindung in der o.g. Weise aufgebaut

und als Kennwort usd7000O eingegeben. Hiermit gelang es ihnen,

unter dem Namen Hamburger Sparkasse eine Verbindung zum Btx-

System aufzubauen.

1.5 Die Herren Holland und Wernéry führten aus, daß sie sich nun

entscheiden mußten, ob sie die Aktion starten wollten, die sie

schon mit dem FTZ beabsichtigt hatten. Sie haben sich dafür

entschieden. Nach ihren Angaben waren zum Zeitpunkt, da sie

erstmalig in den Besitz der Teilnehmerinformationen gelangten,

weder der Anschluß noch der Teilnehmer freizügig geschaltet.

Die Herren H. und W. haben daraufhin den Anschluß und den Teil-

nehmer freizügig geschaltet und das persönliche Kennwort ge-

ändert.

Sie haben dann, wie schon mehrfach beschrieben, mit Hilfe eines

Mikro-Computers ihre eigene gebührenpflichtige Seite unter dem

Namen Hamburger Sparkasse mehrerer Stunden lang in schneller

Folge abgerufen und dadurch die schon bezeichnete Vergütung von

rd. DM 135.000 produziert.

1.6 Auf die Frage, warum sie die Demonstratien in den Räumen

des Hamburgischen Datenschutzbeauftragten durchführen wollten,

haben die Herren H. und W. geantwortet:

Damit sollte der öffentlichkeit demonstriert werden,

daß sie keine Bereicherungsabsichten verfolgten.

Außerdem wollten sie sich wegen der Ordnungswidrigkeit

i.S. des Staatsvertrages den Rücken freihalten.

1.7 Auf Fragen nach den Motiven für ihr Handeln erklärten die

Herren H. und W.:

Sie treten für freie Information weltweit ein.

Deswegen ginge es auch gegen ihre Ehre, Teilnehmer-

informationen wie behauptet auszuspähen. Außerdem

wurde ein Ausspähen das Verfolgen ihrer ideellen Ziele

gefährden. Nach ihrer Meinung warteten mehrere nur darauf,

daß sie sich so verhalten, um sie dann zu diskreditieren.

Sie betonen, daß sie keinerlei finanzielle Interessen haben.

1.8 Auf ßefragen erklärte Herr W., daß er sich in einer Haspa-

Zweigstelle die Btx-Vorführung angesehen habe. Er habe mit dem

vorführenden Mitarbeiter der Btx-Agentur lange Zeit gesprochen

und sich umfassend informiert, u.a. über die möglichen externen

Anwendungen der Haspa. Herr W. hat sich nach seinen Angaben zu

erkennen gegeben.

Herr W. erklärte, daß während seines Gesprächs mit dem Mitar-

beiter der Btx-Agentur eine Verbindung aufgebaut worden sei.

Er hatte nicht erkennen können, welches Modem beim Verbindungs-

aufbau benutzt würde.

Auf Befragen erklärte Herr W., daß man eingegebene Zeichenkombi-

nationen wie z.B. ein Kennwort, dann erkennen könne, wenn ein

Laie sie eingibt. Wenn ein Profi sie eingibt, ginge es so schnell,

daß man es nicht verfolgen könne.

Herr W. erklärte, daß er bei dieser Gelegenheit das Kennwert

der Haspa nicht erfahren habe,

1.9 Während des Gesprachs haben die Herren H. und W. auch über ihre

Erfahrungen mit der Deutschen Bundespost und der IBM berichtet.

Bei diesem Verfall mit der Haspa haben sich weder die Post nach

die IBM bei ihnen selbst nach dem Fehler erkundigt. Auch

schon früher hätten sie mit der DP schlechte Erfahrungen ge-

macht; wann immer sie einen Fehler gefunden hatten und ihn

der Post mitteilten, bereitete es immer große Schwierigkeiten,

den zuständigen Ansprechpartner bei der Post zu erreichen. Auch

seien Bitten um Zusammenkünfte von der DP abgelehnt worden.

1.10 Auf eine entsprechende Frage berichtete Herr H., daß der

Bundespostminister sie sehr kurzfristig zu einem Gespräch ein-

geladen hatte. Diese Einladung konnten sie nicht wahrnehmen;

auch sollte am selben Tage eine Bundespressekonferenz statt-

finden, so daß sie befürchteten, von der DP vereinnahmt zu

werden. Die Einladung ist bisher nicht erneuert worden.

Herr H. berichtete ferner, daß es Gerüchte gebe, daß die IBM

Schadensersatzklagen vorbereite.

1.11 Abschließend wurden die Herren H. und W. darauf hingewiesen,

daß durch ihr Vorgehen, insbesondere auch durch die Verwendung

des plakativen Begriffs ”Bankraub“ - das Asehen der Haspa

geschädigt worden sein könnte; auch seien wirtschaftliche

Schaden denkbar. Die Haspa hatte durchaus rechtliche Möglich-

keiten, Schadensersatzansprüche geltend zu machen.

1.12 Die Herren H. und W. wurden eindringlich darauf aufmerksam ge-

macht, daß - unabhangig von der Bewertung dieses Vorfalles -

sie künftig nicht mehr auf eigene Faust handeln dürften, sondern

sich an die zuständige Aufsichtsbehörde wenden müßten.

Es wurde vereinbart, daß über dieses Gespräch ein Vermerk angefertigt

und dieser den Herren H. und W. zugesandt wird, damit sie ihn ggf.

berichtigen können.

L e i b und E b e l

2. Herren Holland und Wernéry mit der Bitte um Durchsicht und ggf.

Korrektur in der beigefügten Kopie wie vereinbart.

3. Herrn Schapper m.d.B.u.K.

4. Wv (Analyse)

2014-11-10

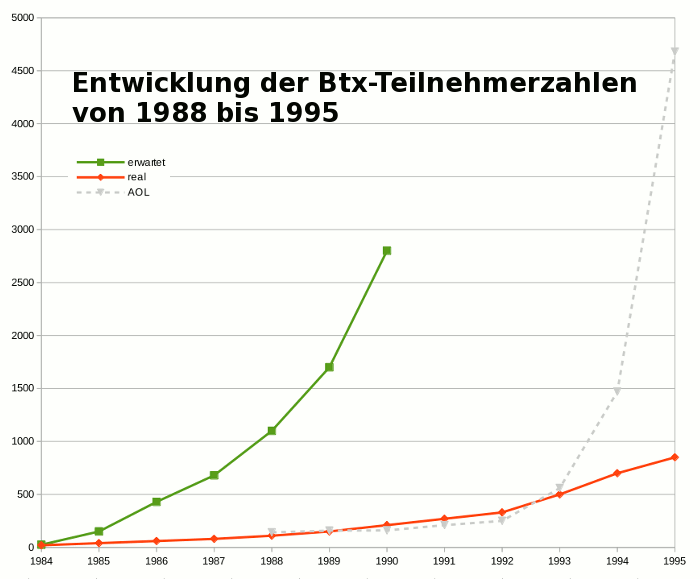

Users statistics

Today we are showing an interesting retrospective of the development of the number of BTX users between 1988 and 1995. The expected amount of BTX users until 1990 is predicted in a Diebold survey (PDF, in German) published in 1984 (green line). The real number of connections (red line) clearly contrasts with the expectations.

The BTX hack certainly is one of the reasons why less people than expected wanted to use the BTX but other factors also played a role.

While everyone with a phone line could exchange their phone for a Minitel terminal for free a BTX user usually had to invest more than 1000 in hardware. This was a expensive at the time and it is not helpful to ask for such expensive prices when one wants to build a citizen network«.

The influence of the BTX hack is clearer when it comes to the number of providers: this number grew up to 3300 until 1985, and then continuously dropped down. There was more providers giving up on the BTX than joining - this probably also happened because the users number didn't grow as expected.

After 1993 the growth of the BTX stayed very moderate, while other providers like AOL (gray dotted line) grow after that date - it is the beginning of the Internet in Germany - and quickly overtake the numbers from the Diebold survey. The change of name of "screen text" to "T-Online" in 1995 doesn't help either. They simply overslept the Internet...

2014-11-09

The Deutsche Bundespost reacts to the BTX hack

Only after the other news about the BTX hack were published the Deutsche Bundespost released a statement (PDF, in Germany) about the event - this happened after the rather "embarrassing" first comments in the press.

Besides the usual and expected appeasements we can notice two interesting points in this short text:

The post admits that the system was defective and affirms that the zero-day exploit was fixed within 24 hours - which sounds rather unrealistic to me.

The post understands that the main damage resides in the disrupted trust relationship between the post and the BTX users.

8.11.2014-11-08

Reactions the BTX hack

Of course the impact of the BTX hack also spread through the banks. At the time of the hack, many banks had already started offering online banking as an options and didn't know what to think of the events.

The unsolicited statement written by the Dresdner Bank - who wasn't even affected by the hack - is a good example for this.

It is unclear if the Dresdner Bank didn't understand how the BTX hack happened or if they were scared that their customers wouldn't understand the facts. In any case they assured in this press release (PDF, in German) that an "intrusion" in their online banking system wasn't possible. As far as I know, this has not been tested by anyone...

2014-11-07

The BTX hack in the Media

On Monday, November 19th, 1984, the BTX hack was made public as Wau and Steffen informed the state privacy officer in Hamburg and the press. On November 20th, 1984, articles about the event were published in the press.

The most wonderful headline was of course published by BILD-Zeitung (PDF of the article, in German), where the hack is pictured in a overall positive way, which was noticed by a broad audience and helped picture a positive image of the hackers as "good people".

Computerfans zapften der Haspa 135000 Mark vom Konto (BILD)

"Verdammt, da hat wieder einer unseren Btx-Computer geknackt"

Mehrere junge Leute eines Hamburger Computerklubs haben der Hamburger Sparkasse (Haspa) 135 000 Mark abgeluchst - und es vorher sogar angekündigt. Sie wollten damit beweisen, daß das derzeitige Bildschirmtextsystem (Btx) unzureichend ist.

Was ist Btx? Etwa 20 000 Teilnehmer in Deutschland bieten über den Fernsehschirm ihren Service an. Jeder Besitzer eines TV-Apparates mit dem erforderichen Zusatzgerät kann zum Beispiel von seiner Bank die Kontoauszüge abrufen, von Versandhäusern Waren bestellen, bei Reisebüros Urlaub buchen. Was er bestellt, wird von der Post registriert und kassiert.

Auch die Haspa ist Btx-Anbieter.

Ebenfalls Anbieter ist der "Chaos Computer-Club", eine Vereinigung von jungen Hamburger Computer-Fans. Die fanden das Kennwort und das geheime Paßwort der Haspa heraus und jubelten der Sparkasse den Auftrag unter, vom "Chaos-Club" einen gebührenpflichtigen Text von 9,97 Mark abzurufen. über ein automatisches Wiederholungsprogramm sammelten sich über Nacht 135 000 Mark an.

"Club"-Sprecher Holland (32): "Vor drei Tagen habe ich der Post gesagt, daß Btx unsicher ist. Die haben es mir nicht geglaubt."

Haspa-Vorstand Benno Schölermann (53): "Wir sind erschüttert. Die Post hat versichert, das Btx sicher ist - das war falsch."

Hamburgs Datenschutzbeauftragter Henning Schapper (47): "Die Btx-Anbieter müssen selbst für die Eigensicherung sorgen."

übrigens: Die "Chaos"-Lete wollen das Geld gar nicht.

2014-11-06

13510 page views and the BTX hack is perfect

In the night from November 16th to 17th it happened: the hackers loaded their own donation page in an automated way with the ID and the password of the Haspa (Hamburger Sparkasse bank). Every time the page was loaded their account was credited with 9.97 DM - overnight they obtained 134.694,70 DM, which represents 13510 page views.

If you want to count it by yourself: today's document (PDF, 590k, in German) shows the accounting made by the Telecommunications centre 2 Düsseldorf on April 1st, 1985 - no April Fool.

How high would the collection fee have been if the Haspa would have been forced to pay them to the post?

They can be calculated on the basis of the second bill: 185,98 DM / 8299,27 = 0.0222%. For a sum of 134.694,70 DM the fees would have easily reached 3000 DM - bearable costs.

2014-11-5

The BASIC program for the BTX-Hack

In the night from the November 16th to 17th, 1984, the BTX hack was performed on the charge account of the Haspa (Hamburger Sparkasse bank) with the following small BASIC-program.

The trigger of the relay motor of an Olivetti M10 tape recorder periodically pressed a key on a BTX terminal in order to automatize the page load. This is how 135.000 DM of "involuntary donations" were collected overnight...

10 REM Bankraub.ba 20 REM Version 1.00 30 REM (c) 1984 by Wau 40 MOTOR OFF:´Relais f. Geldtaste 100 CLS:PRINT"Bankraub.ba -Wiederanlaufprozedur" 110 INPUT "Geldeingang bisher: ";GELD 120 EIN=52:´Timewert Taste an 130 AUS=169:´Timewert Taste aus 150 CLS:PRINT@0,"DM ";GELD,"ein: ";EIN;" aus: ";AUS; 160 PRINT@90,"a<<<< aus >>>>A" 170 PRINT@130,"e<<<< ein >>>>E" 180 PRINT@170,"Halt mit x " 190 PRINT@210,TIME$:GOTO 1100 200 REM Rautenschleife 210 MOTOR ON:PRINT@40,"EIN":PRINT@60,TIME$:FOR I=1 TO EIN:GOSUB 1000:NEXT I 220 MOTOR OFF:PRINT@40,"AUS":FOR I=1 TO EIN:GOSUB 1000:NEXT I 230 MOTOR ON:PRINT@40,"EIN":FOR I=1 TO EIN:GOSUB 1000:NEXT I 240 MOTOR OFF:PRINT@40,"AUS":FOR I=1 TO AUS:GOSUB 1000:NEXT I 250 GELD=GELD+9.97:PRINT@0,"DM";GELD,"Ein: ";EIN;" Aus: ";AUS; 260 GOTO 200 1000 REM Geschwindigkeit 1010 X$=INKEY$:IF X$="" THEN RETURN 1020 IF X$="a" THEN AUS=AUS-1:RETURN 1030 IF X$="A" THEN AUS=AUS+1:RETURN 1040 IF X$="e" THEN EIN=EIN-1:RETURN 1050 IF X$="E" THEN EIN=EIN+1:RETURN 1060 IF X$<>"x" THEN RETURN 1100 PRINT@170,"Weiter mit x " 1110 MOTOR OFF:PRINT@40,"AUS" 1120 X$=INKEY$:IF X$="x" THEN 1150 ELSE 1120 1150 PRINT@170,"Halt mit x ":GOTO 200

2014-11-04

Wau and Steffen at the 8th DAFTA

Wau Holland and Steffen Wernéry attended the 8th DAFTA (Datenschutzfachtagung, data protection symposium) on November 15th, 1984 - only one day before the BTX hack! Their attendance was even recorded in a ZDF video on Dossier Chaotique.

Wau's talk is characterized by its refreshing edge and ruthless; when one has a position, one needs to defend it...

We would like to draw your attention on some specific parts of the text:

As Wau's quote is often distorted, here is the original sentence: "Even those who don't have a free hotplate to make mashed potatoes when cooking a do-it-yourself menu, and uses the coffee machine to boil the needed water,[, is a hacker]."

The so-called BTX "bank robbery" was announced in a more or less open way by Wau on the day before it happened. The underlying error in the BTX system is even described in detail.

The whole talk follows (pretty long and in German, but absolutely worth reading):

Btx - Eldorado für Hacker?

Erst mal eine kurze Vorstellung: Ich bin seit mehreren Jahren im Bereich Datenverwertung, Technik und Medien tätig und nenne mich Datenkünstler. Das "Künstler" irritiert erst mal; ich möchte es mit dem Kunstfliegen vergleichen. Es gibt selten eine wirkliche Notwendigkeit, einen Looping zu fliegen, aber es macht Spaß und setzt nebenbei die Beherrschung der Maschine voraus.

Und Bit 8 ist nicht nur das Steuer- und Kontrollbit, sondern auch ein befreundeter Anbieter in Bildschirmtext. Der erste, der dort statt stehender Bilder einen Zeichentrickfilm gemacht hat. Darin werden kleine gelbe Posthörnchen vom CHAOS~MOBIL mit dem Atompilz NUKIE zu gelben Häufchen zerbombt. Gerade alte Btx-Hasen konnten es nicht fassen, als sie den Werbefilm dazu erhielten: eine Btx-Mitteilungsseite, die sich bewegte.

Die Postreklame weist ja auch in ihren Anzeigen darauf hin: "Btx besteht nicht aus bewegten Bildern, sondern aus farbigen Textseiten, die durch grafische Darstellungen ergänzt werden können." (PM 4/83, 4U).

Btx - El Dorado für Hacker lautet mein Thema.

Was sind das eigentlich: Hacker? Das "Handelsblatt" schreibt: "Auch bei uns kann es ein Hacker-Phänomen geben". Die Pressestelle im Bundesministerium für das Post- und Fernmeldewesen hält sich an diese Phänomenologie, die manche Verleger noch heute mit den drei Buchstaben DDR treiben und schreiben Hacker in Gänsefüßchen. Das Hamburger Abendblatt meint "Hacker - die Hyänen unter den Computer-Fachleuten" Aber am schönsten war der Bericht der "tageszeitung" über die Eröffnung einer Computerschule für Kinder in Berlin mit der Überschrift "Bitte nicht hacken".

Über so was lachen Hacker nur.

Denn es gibt sie einfach.

Jeder von uns, der bei der Kreuzung um die Ecke rausgefunden hat, bei we1cher Ampelphase er noch schnell bei ROT rüberrennen kann, ist ein Hacker. Auch jeder, der beim Do-it-yourself-Menu keine Kochplatte mehr fürs Kartoffelpüree frei hat und das nötige Wasser mit der Kaffeemaschine heißmacht. Auch diejenigen, die bei ihrem Bausparvertrag am Jahresende auf die Mark genau ausrechnen, wieviel sie zahlen miissen, um ihr Punktekonto möglichst effektiv zu erhöhen, sind Hacker. Schwierig wird es mit denen, die sich über Fluglärm ärgern und die Tornados einfach abschießen.

Aber die Idee, beim tieffliegenden Tornado DER Elektronik mit einer Selbstbauwaffe einzuheizen, ist einfach gut.

Man nehme einen Mikrowellenherd, baue den Strahlemann aus und montiere das Ding mitten in einen Parabolspiegel. Zielen und mit Mikrowelle braten.

All dem gemeinsam ist der schöpferische praktische und respektlose Umgang mit der komplizierten Technik im Alltag.

Irgendwo macht das jeder von uns. Und wenn er nur mal eben eine lange Schnur an sein Telefon klemmt.

Mit dem Telefon kommen wir zum Umgang mit Daten.

Wenn wir den Begriff Datenschutz beim Wort nehmen, müssen wir ihn ablehnen. Datenschützer schützen Daten, wir wollen Daten nützen. Aber gemeint ist bei Datenschutz - im positiven Sinne - etwas anderes. Und da gibt es Gemeinsamkeiten. Beim Schutz der Menschen vor Datenmißbrauch.

Bevor ich zum Gebrauch und Mißbrauch komme, möchte ich noch ein paar Entwicklungslinien der Computerei andeuten.

Ich habe kürzlich gelesen, was unser Regierungssprecher vor 10 Jahren als "seine Meinung" drucken ließ. Er hatte Angst vor einem roten Oberkommando, dessen Forderung lauten könnte: "Bis auf eine Steckdose im Haushalt werden alle anderen versiegelt".

Da habe ich begriffen, was sich in den letzten 10 Jahren verändert hat. War damals die Zahl der Steckdosen, also Zugriff auf Strom, auf Energie entscheidend, so ist es heute die Anzahl der Tasten pro Haushalt, also die Steuerungsmöglichkeiten.

Jeder Joystick bringt 5 Punkte.

Trauerwein von der Computerwoche irrt, wenn er schreibt: Heimcomputer sind die Dinger, die Weihnachten gekauft werden und drei Monate später auf dem Ostermüll landen.

Personal Computer grenzt er elegant ab: die sind etwas größer und gehören auf den Sperrmüll.

Trauerwein kommt aus der Datenverarbeitung, Abteilung Dinosaurier und sieht das ganze von oben herab.

Nur haben die PCs inzwischen die Leistungsfähigkeit älterer DV-Systeme übertroffen.

Wichtiger jedoch ist ein ganz anderer Aspekt:

Durch die Verbreitung der Heimcomputer werden Kenntnisse über Anschluß dieser Geräte an alle möglichen Datennetze - unter anderem Btx - Allgemeingut, so wie ich als Schüler eben Tischfußball und Flippern gelernt habe. Hacken gehört zum Alltag.

Auf der Orgatechnik, die kürzlich stattfand, erhielt ein Cracker einen neuen AppleIIc mit Software als Belohnung. Er brauchte für das Knacken eines Paßwortes nur acht statt der maximal lO Minuten. Die Disketten mit der Systemsoftware dazu waren die ersten Originaldisketten in seiner Sammlung. Dieser l9jährige ist schon alt im Vergleich zu den Computerkids, die die Schule schwänzen und die Vormittage in den Computerabteilungen der Warenhäuser verbringen.

Oft noch älter sind die Datenverarbeiter in den Großunternehmen, eine Art Fachabteilung mit dem unergründlichen Ratschluß zu Delphi. Jetzt wächst eine Generation auf, die Computer im Laden wie Socken kauft und nach dem Prinzip "Auspacken-Einschalten-Geht" handelt. Manchmal wird Hardware noch selber gestrickt, aber meist aus Hobby, nur bei Spezialperipherie aus Sparsamkeit.

Computer werden Massenprodukte wie die Kulis mit eingebauter Uhr: Die Ersatzbatterie und neue Mine zusammen kosten mehr als der ganze Kuli. Bisher lohnte es sich noch, Modems, die Schnittstelle vom Heimcomputer zur Datenwelt, selber zu bauen. Das ist fast vorbei. Jetzt gibt es aus Taiwan Telefone mit Serialschnittstelle, 3OO/12OO/Btx-Modem im Gehäuse. Automatisch Wählen und Abheben inbegriffen.

Immer mehr kids machen keine Schülerzeitschriften mehr, sondern eine eigene Mailbox. In der Zeitschrift 64er vom Oktober steht das noch deutlicher: "Computer sind so etwas wie ein neues Medium und diese Datenverbindungen sind für uns eine neue weltweite Form von Straßen und öffentlichen Plätzen, auf denen wir uns bewegen".

Ein winziger Ausschnitt aus diesen weltweiten Datennetzen ist das bundesdeutsche Bildschirmtextsystem.

Die sogenannte "Versuchsphase" ist abgeschlossen. Rund jeder sechste Teilnehmer ist danach ausgestiegen, obwohl die Post jedem 1000 Mark geboten hat, wenn er weitermacht und sich vom Geld einen neuen CEPT-Dekoder kauft. Sonst wären noch mehr ausgestiegen.

Die Hackererfahrungen-Jahre sind inzwischen in Fachkreisen als bekannt vorauszusetzen. Kennungsmißbrauch, Aufruf gebührenpflichtiger Seiten, illegale Datenabfragen usw.

Zum alten Prestel-System: in England: Kürzlich knackten Hacker den Btx-Briefkasten von Prinz Philipp; abgesehen von der Prominenz des Opfers ist das nichts besonderes.

In Mannheim-Ludwigshafen lief letztes Wochenende eine kleine Fernseh-Geschichte über Kabel. "Schön ist die Welt" heißt die Sendung. In ihr wurden ein paar Bilder aus dem alten Düsseldorfer Btx-System gezeigt. Die Fachhochschule Dortmund war dort Anbieter, hatte aber keine Lust zu Btx und keine einzige Seite im Programm. Ein unbekannter Hacker hatte ihr primitives Paßwort geknackt und auch das ebenso simple Eingabekennwort. Auf der b-Seite der FH Dortmund hinterließ er deren Paßwörter für jeden lesbar. [WHS: Darüber wurde in Countdown #14 berichtet.]

Für diejenigen, die nicht wissen, was eine Paßwortsicherung ist: Das ist so was wie ein Zahlenschloß am Fahrrad. Man kann daran drehen und mit etwas Geschick geht es auf. Dann kann man mit dem Fahrrad rumfahren und es hinterher wieder hinstellen und abschließen. Die Düsseldorfer Hacker waren so frech, aufs Zahlenschloß die Lösungszahl hinzuschreiben, damit jeder, der auch dran drehen wollte, gleich die richtige Nummer wußte. Aber sie waren auch so freundlich, keine Gebühren zu verursachen. Sonst hätte es sehr teuer werden können für die Fachhochschule. Nebenbei: das neue CEPT-System ermöglicht die zehnfache finanzielle Schädigung im Vergleich zum alten PRESTEL; ein beachtlicher Fortschritt.

Man kann darüber streiten, ob die Paßwortsicherung beim neuen Btx-System verbessert sei. Man kann sein Fahrrad auch mit zwei Zahlenschlössern abschließen und glauben, das sei besser.

Das alte Btx-System im Prestelstandard wurde von der britischen Post übernommen und lief bis Ende September 1984 in Düsseldorf und Berlin. Es läuft dort mindestens bis Jahresende 84 weiter, weil die Post mit dem Anschluß externer Rechner ans neue System Probleme hat. Die paar externen im neuen übrigens unterbrechen gelegentlich ohne ersichtlichen Grund die Verbindung.

Der PRESTEL-Zeichensatz ermöglichte nur eine eingeschränkte Zahl von Akzentbuchstaben, wie sie im nichtenglischen Sprachraum gebräuchlich sind. Auch die Farbdarstellungen waren so leuchtend wie englische Puddings und die Grafik recht klobig.

Eine Konferenz der europäischen Fernmeldeverwaltungen (kurz: CEPT) sollte Abhilfe schaffen und entwickelte einen Standard, der in mehreren Stufen die bekannten Mängel beheben sollte. Ich möchte hier nicht im einzelnen darauf eingehen, aber ein Punkt ist der wichtigste: der erweiterte Zeichensatz. Mit ihm ist es theoretisch möglich, alle in Europa üblichen Buchstaben mit ihren Akzenten darzustellen. Das ist gut. Die wirtschaftliche Entwicklung brachte es ja mit sich, daß hier bei uns auch Italiener, Engländer, Franzosen usw. leben. Zum Teil haben sie auch die deutsche Staatsangehörigkeit, aber ausländische Akzente im Namen. lm Telefonbuch, also beim Teilnehmerverhältnis Telefon, klappt das mit den Akzenten recht oft. Nehmen wir als Beispiel den Namen Rene. Wenn man den Nachnamen Legrand kennt, ist klar, daß es René heißt. Französisch ist bekanntlich die Weltpostsprache und der Akzent soll von den Btx-Geräten mit dem neuen CEPT-Standard dargestellt werden können. Die Bundespost prüft alle Btx-Geräte, ob sie (u. a.) das können und verteilt dafür FTZ-Prüfnummern. Allerdings liegt der Teufel im Detail. Denn die Akzente können von den Geräten zwar angezeigt werden. Jeder kann auch Mitteilungen verschicken und darin können Akzente vorkommen. Zwar ist die Eingabe etwas kompliziert, da für jeden Akzent ein paar Sonderfunktionstasten gedrückt werden müssen, aber es funktioniert. Wenn nun ein Mitmensch mit Akzent einen Antrag bei der Post als Btx-Teilnehmer oder Anbieter stellt und will seinen Akzent im Teilnehmer- oder Anbieternamen haben, muß er erfahren, daß das technich nicht möglich sei. Die Post murmelt was von Datenverarbeitungserfassungsbelegen und bei Computern gibts keine Akzente, höchstens deutsche Umlaute. Das ist CEPT in der Praxis, Spielkram.

Übrigens würde jeder Ärger mit der Post wegen Fälschung der Namenszeile bekommen, wenn er fachkundig den Akzent nachträglich drüberschreiben würde.

Es ist uns gleichgültig, woran das liegt. Auch die von Ort zu Ort unterschiedliche Behandlung von Eintragungswünschen im Vornamen- und Namenszusatzfeld spricht der Postargumentation, Btx sei ein bundesweites Ding, wenn es um Datenschutz geht, Hohn.

AAAber: Ich bin mir nach meinen Erfahrungen mit der Post sicher, daß die Verantwortlichen einen Weg finden, der alle Fehler juristisch wasserdicht begründet.

Ein kleines Denkspiel: Da die Software von IBM ist und es schon bei den Großrechnern dieser Firma standardmäßig keine deutschen Umlaute gibt (I steht ja für international) wäre es ja denkbar, daß es auch bei Btx anfangs keine Umlaute gab. Die System-Fehlermeldungen sind noch jetzt zwar in deutsch, aber ohne Umlaute.

Die Btx-Lieferverzögerung von IBM könnte ja daran gelegen haben, daß sie erst deutsche Umlaute einprogrammieren mußten.

Bei Btx ist fast alles möglich, auf jeden Fall im neuen System.

Ein anderer Punkt: das Sperren und Entsperren von Seiten. Bei der Presse gibt es das Verfahren, auf einen Artikel einfach draufzuschreiben: Sperrfrist bis Donnerstag, 15.11.84 16 Uhr und in der Regel halten sich Journalisten daran. Bei Btx wurde versucht, so was technisch zu lösen. Jeder Anbieter kann seine Seiten theoretisch für andere sperren oder entsperren. Jedoch stießen wir schon nach einer Woche in Btx darauf, daß das nicht so läuft, wie wir wollten. Wichtige informationsseiten, die wir entsperrt hatten, waren gesperrt und unsere ständig gesperrten Testseiten, auf denen wir rumspielten und die keinesfalls jemand anders sehen sollte, waren an einigen Orten frei zugänglich.

Wir hatten irgendwelche Poststellen im Verdacht, dafür verantwortlich zu sein. Denn die Spielereien, an denen wir auf gesperrten Seiten Mißbrauchsmöglichkeiten probierten, waren nur dort erlaubt.

Aber auf allgemein zugänglichen Seiten wären sie ein Grund, uns als Anbieter Ärger zu machen.

Unser Verdacht gegen die Post war völlig falsch; er setzte voraus, daß die Post das System im Griff hat.

Dem ist nicht so.

Einige Wochen später konnten wir nachweisen, daß es grundsätzliche Probleme beim Sperren und Entsperren im Rechnergewirr zwischen Ulm und den Btx-Vermittlungsstellen gibt. Details hierzu mit den amtlichen Störmeldenummern sind in unserem Programm veröffentlicht.

Übrigens hat die Post nicht mal ein Impressum für ihre Seiten im System. Weder für Post allgemein noch für die Projektgruppe Btx.

Wie sie das juristisch begründen will, ist uns unklar.

Aber wir verstehen die Post: Für Btx will niemand verantwortlich zeichnen.

Nun, das ist Kleinkram, abgesehen davon, daß die Post dafür Geld verlangt. Die Begründung der Post, mit der sie eine Gebührenbeschwerde wegen Leitseitengebühr ablehnte, hat uns gerührt: Es mag ja Probleme geben, aber die Leitseite eines Anbieters sei ja immer abrufbar. Und dafür sei eben die Leitseitengebühr.

Wir empfehlen der Post einen gebührenfreien telefonischen Btx-Ansagedienst; so was wie den Seewetterbericht mit der aktuellen Übersicht, welche Rechner gerade wo nicht laufen oder Stromausfall in Ulm oder so. Dann haben die Störstellen es leichter.

Das wäre immerhin Kosmetik. Denn die bekannte Seite "Fehler im Btx-System" ist eigentlich falsch. Der Fehler ist das Btx-System.

Es wurde mit aller Macht ein nicht durchdachtes System eingeführt, ohne es gründlich zu durchdenken. Sicher gibt es klare finanzielle Interessen dafür, aber die Gesellschaft hier ist datenschutzmäßig nicht reif dafür.

Auch das postfromme Btx-Fachblatt der Neuen Mediengesellschaft Ulm schreibt neben Hetze wie "Werft die Rowdys raus aus Btx" [WHS: siehe Countdown #18] sachlich Unsinn über die Rechtslage beim Aufruf gebührenpflichtiger Seiten; mehr dazu später.

Vor allem Btx-Anbieter brauchen Herzensgüte, um mit Btx arbeiten zu können, ohne zu verzweifeln. Nach unseren Erfahrungen mit "Dienstgüte" legt Btx so alle 20 Einwählversuche mal auf und das kostet dann eine Einheit.

Nachts, wenn die Reorga läuft, läuft sonst nicht viel.

Mal läßt sich nicht editieren, mal ist der Mitteilungsversand außer Betrieb, mal heißt es einfach warten. Tagsüber, wenn mehr los ist, landet man leicht auf einem Rechnerzugang, der gar kein Editieren gestattet. Soweit wir wissen, gibt es für je 5 Zugänge einen für Anbieter zum Editieren. Wenn die Anbieterplätze alle belegt sind, landet man ohne Warnung auf einem Teilnehmerzugang. Dann heißt es auflegen, unbestimmte Zeit warten und neu wählen. Mit etwas Glück ist dann ein Anbieterzugang frei. Die Post kassiert Telefoneinheiten.

Jammern und klagen über fehlende Dienstgüte hilft nicht, da zumindest die Juristen der Post exzellent sind. Das belegt auch der Verwaltungsgerichtsprozeß in Darmstadt, die Klage auf Abschaltung von Btx. Btx wurde nicht abgeschaltet, die Post bekam nur ein paar Auflagen, dies und jenes zu erfüllen, womit sie in Verzug ist.

Dazu gehören auch die Btx-Teilnehmerverzeichnisse.

So langsam werden sie verschickt. Die Münchner haben sie schon. Wir noch nicht. Postdienststellen geht es nicht besser als uns. Bei der Auskunft Hamburg fragten wir nach einer Btx-Teilnehmernummer. Auch der Sonderplatz hat kein Btx-Teilnehmerverzeichnis. Wir riefen in verschiedenen Städten die Auskunft an. Fehlanzeige. Selbst in Nürnberg, von wo die Teilnehmerverzeichnisse verschickt wurden, konnte unsere Bitte nicht erfüllt werden.

Gravierender sind andere Systemfehler. Fehlermeldungen sind im Handbuch für Anbieter dokumentiert. Die drei hinteren Ziffern werden nach einem unklaren System vergeben. 007 ist immer katastrophal. EDOO7 heißt Editieren geht nicht, SH007 Seite z.Zt. nicht auffindbar, 1A122 und ein halbes Dutzend IB-Fehler murmeln unklare Entschuldigungen. Interessant ist die Fehlermeldung HAOO7 steht für Hauptausfall und trat bei einem Systemtest auf. Die Platte in Ulm war voll. Dabei konnte nachgewiesen werden, daß es viel weniger Platz für Seiten in Btx gibt als im Staatsvertrag angekündigt. Auch die Statistiken in Btx zur Seitenbelegung waren schlichtweg falsch. Kein Wunder, daß die Post auf den Anbieter, der das herausfand, sauer ist. Die Post sperrte daraufhin eine Kopierfunktion, die für viele Anbieter wichtig ist. [WHS: siehe Countdown #18] Das war geschickt. Divide et impera. Viele Anbieter verstanden die Hintergründe nicht und schimpften auf den pfiffigen Tester statt auf Einhaltung des Staatsvertrages durch die Post zu drängen.

Hier möchte ich ein paar Dinge zu Software und Abnahmeprüfungen sowie Rechnerkonzepten einflechten. "Wir alle haben Fehler gemacht" sagte unser Bundeskanzler vor dem Flick-Untersuchungsausschuß. Auch in der Btx-Software gibt es Fehler, das ist normal. Es kommt nur darauf an, ob Fehler beseitigt oder übertüncht werden.

Bei einem so komplexen System wie Btx sind umfangreiche Tests notwendig. Wenn die Post so was macht, macht sie es gründlich. Ob es sinnvollere Tests gibt, ist eine andere Frage. So wurde ein Belastungstest von Btx durchgeführt, bei dem ein Haufen Studenten vor einen Haufen Btx-Geräte gesetzt wurde und die sollten das testen und auf die Tasten hauen. Das geschah übrigens nicht mit dem Ulmer, sondern mit einem anderen IBM-Rechner. So findet man nur die trivialen Fehler. Wenn die korrigiert sind und alles soweit läuft, ist das die Grundversion von Software: läuft irgendwie und stürzt nicht gleich ab. Andere Fehler wie die beim undefinierten Sperren und Entsperren von Seiten lassen sich so nicht finden. Aber, und das ist unser Horror bei Btx: Auch heute noch hat das System Fehler, die in der allerersten Stufe hätten beseitigt werden müssen. Denn je weiter ein System entwickelt ist, desto schwerer wird es, Fehler im Kern zu beseitigen.

Da gibt es wie in der Politik Flickschusterei und Fehler werden umgangen statt beseitigt. Das, so scheint uns, ist der Grund dafür, daß die Post die HA~Fehlermeldungen wie HA007 beim Systemüberlauf nicht veröffentlicht. Es ist eine elementare Sache bei der Programmierung, Überlaufzustände gründlich zu durchdenken. Das wurde bei Btx versäumt. Wir rufen alle Anbieter dazu auf, das zu testen. Es geht ganz einfach: Wenn sie eine Seite editieren, erscheint ja unten die Anzeige DRCS soundsoviel Zeichen, 1622 als Beispiel noch frei. Jetzt tippen Sie ganz genauso viele Zeichen, wie frei sind (ein bißchen Zählarbeit, am einfachsten Umlaute nehmen. Jeder Umlaut braucht 3 Zeichen, macht 12OO Zeichen in 10 Zeilen) und speichern die Seite ab. Dann warten Sie ab, bis die Seite in Ulm gelandet und für Sie abrufbereit ist. Sie werden sich wundern. Denn es gibt Bitsalat. Bei einem Anbieter (dem Rowdy) fanden wir die persönlichen Daten (Name usw.) eines Teilnehmers aus dem Hessischen auf seiner Seite verstreut. Wir bauten auch eine volle Seite. Das Btx-System spendierte uns keine Teilnehmerinfos, bei uns kam erst Postseite 0 und eine verstümmelte Quelle-Seite (die mußten wir übrigens erst suchen, wir hatten sie nie vorher gesehen) zwischendrin verstreut unsere seitenfüllenden Umlaute. Beim Aufruf der gleichen Seite von uns über den Berliner Rechner gab es Bitsalat vom Mozartturm mit Auflegen statt Quelle. Angesichts solcher Fehler (die übrigens die Datenschützer nur anschauen können, aber nicht selbst nachprüfen - sie sind ja nur Teilnehmer) wundert uns auch nicht mehr, daß die Abrechnung der Vergütung nicht klappt. Polemisch formuliert: Jetzt verstehen wir, warum ein Anbieter einer einzigen 5-Mark-Seite auch 6,23 DM einnehmen kann: Vielleicht läßt sich mit diesem Fehler auch ein Bruchteil einer gebührenpflichtigen Seite abrufen.

Flickschusterei bei Software heißt, wenn die Post jetzt beim Seitenerstellen einfach ein Zeichen pro Seite weniger erlaubt. Das ist eine kleine Programmänderung und nicht weiter schwer. Aber diese Lösung hat einen Haken:

Irgendwo im System ist noch immer ein harter Fehler.

Keiner weiß, wo. Da heißt es probieren.

Und wenn in zwei Jahren oder übermorgen einer rausgefunden hat, wie sich dieser Überschwappeffekt noch erreichen läßt und dann mit gebührenpflichtigen Seiten rumwirbelt, dann könnte irgendwas passieren. Die Nicht-Hacker müssen halt abwarten.

Arthur Bloch meint: "Wenn die Architekten ihre Häuser so bauen würden, wie Programmierer ihre Software schreiben, würde der kleinste Specht die Zivilisation vernichten".

Übrigens fehlt auf der Abrechnung, vielleicht absichtlich, Datum und Uhrzeit der Verarbeitung. Oder es steht drauf: Sie haben im letzten Abrechnungs-Zeitraum 2,71 DM Gebühren gemacht und per Fernmelderechnung werden 2,73 DM kassiert. Die Post ermittelt die dritte, richtige Summe. Ein weiterer Fehler liegt im Mitteilungsdienst. Grob gesprochen wird aus Sparsamkeit (Platte läuft leicht über) nur der Text einer Mitteilung verschickt. Die dazu gehörenden Dekoderinformationen, Farben und Firmenzeichen, liegen beim Absender rum. Er kann sie löschen oder ändern. Und wenn der Absender das ändert, ändert sich gleichzeitig das Aussehen dieser Seite im Briefkasten des Empfängers. Man stelle sich eine Postkarte vor. Sie kommt, wird gelesen und beiseite gelegt; gerade keine Zeit zur Antwort. Irgendwann später wird sie noch mal gelesen. Doch da ist sie nicht mehr blau, sondern ROT und unten blinkt in gelb "Bitte antworten". Seit wir das machen, antworten die Leute wenigstens. Aber bald begriffen wir die Gefahren dieser Technik: Wenn jetzt einer ein Angebot schreibt und der Empfänger es zurücklegt, kann der Absender es noch nachträglich ändern. Das teilten wir dann den Datenschützern mit. Wir grübelten, wie wir das möglichst plastisch darstellen könnten. Wir wollten ohne alllzuviel DRCS-Erstellung (wir haben eben nur eine Simpel-Btx-Ausstattung) eine möglichst große Textänderung erreichen. Deshalb mußte sich eine Zahl ändern und der Sinn.

Wir kamen auf folgenden Text:

Liebe Datenschützer, wir werden Sie mit diesem Schreiben fernbeleidigen und bitten um Verzei- hung. Außerdem bitten wir Sie, uns ein Exemplar Ihres Tätigkeitsberichtes zuzu- senden und uns anmrufen. Wir werden während des Telefonates auch die bestellte Stückzahl in Ihrem Briefkasten ändern, ohne daß Sie etwas dagegen tun können. Mit freundlichen Grüßen CHAOS-TEAM

Alle grübelten über den Text, besonders über die Fernbeleidigung.

Naja, und während der Telefonate wurden dann aus dem einen Stück 1000 Stück gemacht und als Anrede stand da "Liebe Dateischeißer".

Wir machen ja nicht nur Bildschirmtext, sondern bewegen uns auch in anderen elektronischen Medien, Mailboxen usw. Aber einen derartigen Fehler beim Mitteilungsversand gibt es wohl weltweit nur bei Bildschirmtext.

Die Antwort der Post: Sie will in Mitteilungsseiten Dekoderinformationen verbieten. So was nennt sich Systemausbau, es wird so lange etwas ausgebaut, bis nichts mehr da ist.

FTZ-Nummern, benannt nach dem Fernmeldetechnischen Zentralamt in Darmstadt werden die postalischen Gerätezulassungen genannt. Es gibt für fast alles so was. Sogar die Übertragung von Lichtzeichen der Fernbedienung zum Fernseher in der eigenen Wohnung darf nur mit postgeprüftem Gerät erfolgen. Die Funkschau schrieb dazu, eigentlich müßten auch Taschenlampen von der Post geprüft werden, da sie zur Datenübertragung taugen.

Als Funkamateur darf ich zwar Sender bauen, aber keine Btx-Geräte. Das macht aber nichts. Denn die Ftz-Prüfnummern von Btx-Geräten sind so was wie Garantiescheine für Hacker.

Warum?

Weil Software immer Fehler hat, wie alles irdische. Und die Prüfnummer ist so etwas wie eine Gefriergarantie für einen bestimmten Softwarefehlerzustand.

Ich formuliere die Post-Zulassung so: Das System ist mit allen gegenwärtig bekannten und den unbekannten Fehlern zum Gebrauch freigegeben. Jede Änderung, auch die Korrektur von Fehlern erfordert eine neue gebührenpflichtige Prüfprozedur. Und wer wirft schon der Post mehr Geld in den Rachen als unbedingt notwendig!

Da scheint es uns sinnvoller, den Hackern ein Sortiment Dekoder als Testgeräte zur Verfügung zu stellen. Am besten je zwei, eins für harte Tests. Oder, amtlich formuliert: Da die Postprüfung nicht ausreicht, wird vom FTZ Darmstadt der Dienstbehelf Hackernachprüfung eingeführt.

Jedes Gerät hat seine eigenen Macken und gestattet bestimmte einzigartige Effekte. Da stehen wir noch ganz am Anfang. Auch unser Movie kann nicht von allen Geräten gezeigt werden. Der Blaupunkt DCS verreckt schon bei Beginn. Aber die 9,97 DM für den Film werden an uns gezahlt, wenn das Postinkasso klappt. Ist die Post eigentlich dem Teilnehmer gegenüber schadenersatzpflichtig, weil die FTZ-Prüfnummer für ein nicht voll funktionsfähiges Gerät erteilt wurde?

Anfang diesen Monats veranstaltete IBM in Berlin eine Btx-Schau. Teilnahmegebühr 1000 DM oder so. Wir waren nicht da. Aber eine neue Btx-Platine für den lBM-PC wurde vorgestellt, mit Postprüfung, soweit wir wissen. Leider läuft die Kiste voll in den Wald, wenn unsere Seite Btx-Crashtest aufgerufen wird. Nur ein totaler Reset bringt das Gerät wieder auf die Beine. Wir machen nichts verbotenes auf der Crash-Seite. Das ist eben so bei Fehlern in der Decoder-Software. Immerhin haben wir den neuen IBM-Decoder noch nie gesehen, geschweige ausprobieren können.

Wie wir auf die Decoder~Macken kommen? Wir haben ein paar komplexere Seiten erstellt und bekamen mit unserer Kiste bei der Darstellung Ärger. Da sind wir systematisch rangegangen und haben ein paar Fehler ergründet. Dann haben wir überlegt, was sich sinnvolles mit den Fehlern machen läßt, wenn wir sie schon nicht abstellen können.

Ein Hacker, so wird gesagt, macht einen Fehler nur beim erstenmal versehentlich. Fortan mit Absicht.

Am besten sind da noch diejenigen dran, die gar kein FTZ-geprüftes Gerät für mehrere tausend Mark haben. Auf dem Btx-Antrag muß natürlich stehen daß ein Gerät mit der FTZ-Nummer soundso angeschlossen werden soll. Sie klemmen ihren Heimcomputer mit 4 Drähtchen an die Btx-Anschlußbox, die auch für Schüler erschwinglich ist, und schreiben eigene Programme für Btx. Diese Teilnehmer haben die Software selbst in der Hand und wissen, was sich mit Btx anrichten läßt. Auch wenn sie unseren CHAOS-MOVIE kaum sehen werden, da ihre Software zu simpel ist.

Selbst der vorsichtige Franzis-Verlag publizierte Bestellinfos für das Post-Handbuch "Btx-Terminal-Spezifikationen" in einer Bastelzeitschrift. Das Handbuch wird für den Eigenbau gebraucht, Verbesserte Programmversionen des CEPT-Standards mit dem Spitznamen CEPT LEVEL C64 werden auf Floppy getauscht und das beste setzt sich durch. Das wird seine Zeit brauchen, sollte Btx weiterlaufen.

Übrigens ist auch Daten-Betrieb mit dem DBT03, der Btx-Anschlußbox, möglich. Dazu muß aber innen Handwahl eingestellt sein. Im Gehäuse steht (das ist Postvorschrift), wie das geht. Das DBT03 ist an der einen Seite mit einer Plastikbombe gegen zerstörungsfreies Öffnen geschützt, soweit uns bekannt. An der anderen Seite genügt ein Leitz-Heftstreifen und ein Schraubenzieher und das Ding geht auf.

Diverse Heimcomputerbesitzer von Schneider, C64 und wie sie alle heißen, werden deshalb 1985 Btx-Teilnehmer ohne Extra Btx-Gerät - der Heimcomputer am DBT03 genügt - und entwickeln eigene Software. Um das preislich an einem Beispiel zu verdeutlichen: Ein CPM-Editiersystem, das wohl rechtzeitig zum Weihnachtsgeschäft in den Kaufhäusern steht, kostet dann mit Rechner, Tastatur, RGB-Monitor und Floppy rund 2500 DM. Daß es nur vier aus 27 Farben statt 4096 erlaubt, genügt in der Praxis. Die Software dafür ist Freeware, also Verkauf verboten, Kopieren erlaubt. Verbesserte Versionen werden sich möglicherweise wie Unkraut verbreiten. Die Null-Version ist eh nur in Schwarzweiß.

Anschlußprobleme bei Heimcomputern? Anfangs bestimmt. Beim Telefon ist es noch einfacher als bei einer Schukosteckdose: Nur die zwei Drähte a und b werden gebraucht. Egal, wie rum. Bei der Btx-Anschlußbox sind es vier Drähte und die müssen genau richtig angeschlossen werden, kurz: es ist etwas komplizierter.

Aber es ist simpel im Vergleich zum Anschluß eines Druckers an einen Heimcomputer. Und die offene Kooperation unter Computerfreaks ist effektiver als Firmengeheinmisse und FTZ-amtliche Innovationsbremsen.

Spätestens dann muß die Post die Systemsoftware in den Griff kriegen.

Im Moment sind es ja neben den systemimmanenten Macken überwiegend die Fehler von postgeprüften Geräten, die das Btx-System in Schwierigkeiten bringen.

Zum Schluß noch ein klein wenig zum Thema Geld.

Wer sich mit Btx beschäftigt, wird feststellen, daß mit Btx enorme finanzielle Risiken verbunden sind. Daß bei längerer Abwesenheit das Telefon gegen unbefugte Benutzung gesichert sein sollte, da die Post auch kassiert, wenn ein Einbrecher den Hörer beim Überseegespräch daneben legt, ist bekannt. Noch höhere Schäden können bei Btx auftreten. Sollte en Einbrecher so was mit einer gebührenpflichtigen Seite von knapp 10 Mark machen, sind es bei 6 Minuten Film zwar nur 100 DM, bei einer normalen Seite zwischen 10000 und 30000 Mark pro Stunde.

Und wenn der betreffende Teilnehmer seinen Anschluß freizügig schaltet, kann jeder, der dessen Paßwort kennt, von jedem anderen Gerät aus jederzeit kassieren. Wer führt schon Buch über seine Anschlußzeit! Na gut, die Datenschützer in Hamburg. Aber das ist die absolute Ausnahme.

Darauf werden Teilnehmer nicht hingewiesen. Das ist verständlich, denn auch das Personal der Post in Telefonläden ist mit solchen Fragen überfordert. Die nennen wir schon erfahren, wenn sie mit den Computerkids klarkommen.

Die haben häufig kein Geld und schauen sich auf Kosten der Post dort nicht nur mal eine 1-Pfennig Springerschlagzeile an und den kostenlosen lnfodienst vom CCC, sondern auch teurere Sachen wie den Movie.

Wir wissen, daß auch ausgebildetes Postpersonal Probleme hat, die Risiken von Btx zu erkennen. Zum Ausgleich für kids rufen gelegentlich Postler bei uns an und bitten um eine Gratisfilmvorführung.

Die Rechtslage ist eindeutig und verbraucherfeindlich. Wer seinen Anschluß freizügig schaltet oder nicht aufpaßt, haftet dafür. Jeder kann getroffen werden. Weder müssen irgendwelche Straßen aufgehackt noch Telefone angezapft werden. Die Post verlangt von allen Btx-Teilnehmem ein ausgebildetes Datenschutzbewußtsein. Das ist die theoretische, juristische Seite. Wir sind sicher: Niemand würde sich bei Btx trauen, zu sagen: Versucht's mal bei uns! Das wäre jeder Firma, die ich kenne, zu riskant. Das gilt für das gesamte Btx-System: Es ist voller Fehler und mit den gegenwärtigen Finanztransaktionsmöglichkeiten eine erhebliche Gefährdung für jeden Teilnehmer. Die einzige Möglichkeit besteht unserer Meinung nach darin, aus Btx alle Finanztransaktionen zu streichen und es zum Spielplatz für Computerkids zu machen, weil nur die gegenwärtig in der Lage sind, die Risiken halbwegs abzuschätzen. Alles andere ist Augenwischerei und verzögert eine Katastrophe nur etwas. Über einen anderen Bereich, den der externen Rechner, also Bankbuchungen usw. kann ich hier nicht soviel berichten, da es im neuen System noch erhebliche Probleme gibt - es sind nur ein paar angeschlossen, angeblich gibt es eine Warteliste von der Post - und die Post verweigert uns einen Zugang zum alten Berliner System, wo die externen Rechner hängen. Selbst die brave Btx-Anbietervereinigung spricht von der Sicherheit bei Btx im Konjunktiv. Wir wollen nichts verbotenes, schon gar nicht die Straße aufhacken, um uns anzuschließen. Wir haben bei all unseren kleinen Tests bisher erfahren müssen, daß die Post eine Politik des Verschweigens betreibt. Vermuteten wir einen Fehler, hieß es, wir würden spinnen. Könnten wir ihn dann nachweisen, hieß es, das sei längst bekannt. Um zu erläutern, wie die Post Desinformation bei Btx verbreitet, möge jeder das, was er hier gehört hat, mit den Postmärchen zu Btx vergleichen und überprüfen. Ich zitiere eine klitzekleine "Richtigstellung" - bitte die unterzeichnende Dienststelle beachten -, einen Leserbrief an den Kölner Stadt-Anzeiger 27.4.84, um aufzuzeigen, was ich unter gezielter Desinformation, also politischen Zwecklügen, verstehe:

"In ihrem Artikel AUSFLUG IN FREMDE DATENGÄRTEN erwecken Sie den Eindruck, daß es für 'Hacker' ein Leichtes sei, Bildschirmtext mißbräuchlich zu nutzen. Dieser Eindruck ist falsch. Das Herausfinden fremder Kennungen durch computergesteuertes Probieren (wer ist schon soo deppert) ist bei Bildschirmtext ausgeschlossen. Der Zugang ist durch eine zweistufige Kennung doppelt abgesichert. (bei Freizügigkeit genügt eins) Die Chance, ein persönliches Kennwort herauszufinden, ist mit weniger als 1 : 100 Millionen noch geringer als sechs Richtige im Lotto zu treffen, (gut, nicht jede Woche hat jemand sechs Richtige) einzig durch das kriminelle Anzapfen eines Telefonanschlusses könnte die dazugehörige Btx-Kennung herausgefunden werden. Durch das Fehlen von Gemeinschaftsanschlüssen und die (jetzt kommt das Ei des Jahres) unterirdische Kabelführung ist das in der Bundesrepublik aber schwieriger als in den USA. Sollte dennoch einmal eine Fremdbenutzung gelungen sein, so kann der Btx-Teilnehmer dies bei der nächsten Einschaltung erkennen und sein persönliches Kennwort ändern. Walter, Pressestelle beim Bundesministerium für das Post- und Fernmeldewesen, Bonn 1"

Nur könnte der Btx-Teilnehmer dann schon nach unseren Hochrechnungen einige 100000 Mark los sein. Deshalb sagen wir: Vorsicht bei Btx!

Ich habe keine große Erfahrung mit Vorträgen und mochte deshalb dem POLIZEI-Fachmagazin danken. Der Artikel "REDEANGST? Ein Ratgeber für Anfänger" hat mir sehr geholfen.

2014-11-03

"Blackboard in color..."

Today again we are presenting you a video that most people don't know: from the series »Schön ist die Welt« (in German), episode 14 (among others with Klaus Maeck) with two clips about CCC and the BTX:

Hack in the Prestel pages (old BTX standard) about DATEX-P. Here you can also see the "blackboard in color" from the Open University London. Or the weather in London...

Hack in the Btx pages of the "Fachhochschule Dortmund" (technical college Dortmund)

2014-11-02

BTX state contract becomes effective

This video clip (youtube.com, in German) from the Tagesschau TV magazine on March 18th, 1983, is a report on the signature of the BTX state contract and shows for the first time (also critically), what this new German medium, which will go "online" on September 1st, looks like.

2014-11-1

Account management with the BTX

This article (PDF, in German) published in the "Computerwoche" weekly from November 30th, 1984, was published after the BTX hacked but obviously written before the events. Here the Sparkasse bank Karlsruhe praises its new account management per BTX - as if everything was alright...

2014-10-31

Wau's text about the HA997 error on Yo-Yo

The following text (PDF, in German) is the statement written by CCC about the operations we described in yesterday's post. It (likely) dates from the same time but unfortunately we don't know its exact publication date.

This text has handwritten corrections from Wau (you can see his additions in italic and what he removed is crossed out).

This is the oldest known text where the Ulmber BTX computer (an IBM mainframe) is referred to as Yo-Yo by CCC - after that this name sticks with the device. After this publication is only rarely called the "Ulmer Bitkübel" (Ulmer bitbucket) again.

It is also interesting to notice how the BTX site number of the CCC starts looking like their homepage number *655321#, which will be in use later. Who knows where this number comes from? (The answer will be published in the next days)

ULMER BITKÜBEL VOLL

Der Geheimcode 007 hat eine neue Variante: nach ED007 und SH007 kam jetzt die

Meldung HA007 Z Z STÖRUNG IM BTX-DIENST und zwar als Mitteilungsseite

an. Die amtliche Dokumentation schweigt zu HA-Fehlernr. im Briefkasten

(undokumentiert!!).

Die Ursache: Yo-Yo´s Plattenkapazität ist am Ende. In Ulm fliegen noch

derartig viele Müllseiten verstaubter Anbieter auf der Platte rum (zum Teil

noch Aprilscherze!!!), dass schon ein kleiner Test eines (!!!) Anbieters

die Plattenkapazität ganz zumüllte.

Die Post nahm das als VORWAND, das Kopieren von Seiten zu sperren.[Umbruch]

Bei der erwarteten Zunahme von Anbietern hätte sie das in ein paar Wochen eh´

tun müssen, wenn sie ncht mehr Plattenkapazität ´ranschafft. Wir fordern

von der Post: Räumt endlich den alten DatenAnbietermüll von

denen weg, die aus Btx ausgestiegen sind! Und lasst uns wieder ganze

SeitenBlattfolgen kopieren! Sonst müssen nicht nur wir unser

ganzes Überarbeitungskonzept wegwerfen. Wir bellen nur, liebe Post. Aber

andere werden euch beissen.

Übrigens interessant zu erfahren, dass die Btx-Statistik wohl nur eine POST-Wahrheit ist. Mehr bei *6665523#

2014-10-30

"Urban hippies in the System"

In the Bildschirmtext (PDF, in German) magazine from October/November 1984 an article from "Bildschirmtext Aktuell" with the name "Stadtindianer im System" (Urban hippies in the system) is published in the press review section.

This article doesn't evoke the CCC but describes an operation that Wau will take up in his later DAFTA talk. Working in a way similar to the CCC, "Rowdy" tested the copy function of the screen pages so often that he got HA007 and paralyzed the whole BTX system in the country because of lack of disk space.

Later Wau called this error notice "Ulmer Bitkübel ist voll" (Ulmer's bitbucket is full)... The reaction of the Deutsche Bundespost: They turned off the copy function - problem solved.

The CCC used this occasion to point to the fact that this copy operation showed with its 175.000 sites that the DBP provides with less disk space than stipulated in the BTX state contract (in German) ; the last published version (in German) doesn't feature implementation rules and doesn't give much precisions on this topic.

2014-10-29

The BTX screenplay

On June 23rd, 1984 the "scenario" (PDF, in German) for a Postwestern is written, in which a BTX terminal plays a main role. The text clearly bears the signature of Wau and is a beautiful example of the dadaist approach of the early CCC.

Drehbuch Postwestern Version 23.6.1984 (c) by CCC 1. Szene, Justage des VHS-Rekorders. Bild: RANDOM-Bunt-Bild Apple für ca. 60 Sekunden. Ton: Japanische Meldung kein Anschluß... (00815-88 88 88 oder 00813-) nach 10 Sekunden Tonänderung. >also Willi, jetzt stelle maa den VHS-Rekorder richtig ein. Das Bild sieht ja schlimm aus. Der Film geht gleich los. Das ist doch Mist bei den Geräten, die die die Komm-papa-pipi-tilität ist son Problem. Mer muß immer wo dran drehen, damit's paßt. Naja, bei den Menschen ist das noch schlimmer mit dem zueinander passen. Manchmal paßt's garnicht. Wahrscheinlich weil die Menschen schlauer sind als die Maschinen. Egal Gleich geht's los.< 2.Szene, BTPunX Bild: Öffentliches BTX-Terminal. Kamera fest. Ton: Leute gehen hin und her. Stadtgeräsche. Verkehr. Unfall. Tatütata. Ein Punk (mit dem Adolf Hitler T-Shirt "European Tour 1933-45") geht auf das Gerät zu, kramt in den Taschen, nix. Er schaut sich um. Ein Passant wird angemacht >ey, hasse maan fuffi für mich!<. Ängstlicher Blick, >Was, soviel?< und der Punk sagt >Neeee, 50 Pfennig. Für Bildschirmtrix.< und zeigt auf das BTX-Gerät. Er kriegt das Geld irgendwie. Erst ne Mark, dann >Nee, 10 Groschen<. Hin zum Gerät, 5 Groschen einwerfen. Die anderen 5 angucken, sich freuen, einstecken. Das Bild ist die ganze Zeit Leitseite 0. (--Prüfen, welchen Geldeinwurf Gerät hat. Evtl. 2 Fünfziger?) Schwenk auf Gerät, BTX-Seite 0 (10 sek. voll drauf) Kamera zurück, Finger auf Tastatur, Anwahl der Seite Axel Springer.

2014-10-28

Errors in the BTX system

Unfortunately this document (PDF, in German) doesn't have a date - it probably dates from October (maybe September) 1984. It is the first CCC document where Wau [Leitstelle 5] and Steffen [Leitstelle 23]) concretely describe their experience of the errors of the BTX system. This document shows that from the start, confrontations with the Deutsche Bundespost happened about how they dealt with bugs, which would culminate during the BTX hack..

Liebe Datenschützer/innen!

Wenn wir uns eng an die Begriffe klammern, trennen uns Welten: Sie

sollen die Daten schützen und wir wollen sie nützen.

Zum Glück verhält es sich anders,

Unser gemeinsames Interesse ist nicht Schutz der Daten, sondern Schutz

der Menschen von Datenmißbrauch.

Allerdings sind die Grenzen zwischen Gebrauch und Mißbrauch von Daten

und Datenbanken fließend und von Interesselagen abhängig.

Was für einen Hacker Gebrauch ist, kann auf andere den Eindruck des

Mißbrauchs machen. Und was wor allem staatliche Stellen als Gebrauch

definieren, wenn es nicht eh' als Geheimbereich gilt, erscheint nicht

nur Hackern allzuoft als reiner Mißbrauch.

Ein weiteres Problem sind technische Systeme, die die Gesellschaft

>datenmäßig< auf nicht absehbare Weise verändern.

Hier sind wir beim Bildschirmtext.

In der datenschleuder 3/84, die vor 4 Monaten erschien, wiesen wir auf

eine Reihe von Schwachstellen hin, die - und das ist uns wichtig - jeden

Teilnehmer erheblich gefährden kann. Damals waren wir noch nicht selbst

Btx-Anbieter und erhielten die Informationen >aus zweiter Hand<.

Inzwischen sind wir 4 Wochen aktiv dabei und wissen, daß wir erheblich

untertrieben haben.

Überrascht hat uns die Abgerühtheit der Post.

Jedesmal, wenn wir einen Fehler vermutetn, wurde er zur Kenntnis genom-

men wie ein Weltwunder oder uns schlicht gesagt, wir würden uns irren.

Waren wir dann nach nächtelanger Arbeit soweit, daß wir den Fehler

rekonstruieren konnten, mußten wir von höherer Stelle erfahren, das sei

längst bekannt.

Der jüngste uns bekannt gewordene Fehler, die leichte Fälschbarkeit beim

Btx-Mitteilungsdienst, scheint uns der bisher katastrophalste.

Wir stießenndarauf, als wir nach einer Möglichkeit suchten, den Empfän-

ger einer Mitteilung dazu zu bringen, uns auch zu antworten.

Eine zweite Mitteilung zu veschicken war uns zu blöd. Deshalb kamen wir

auf die Idee, die Original-Nachricht, die unbeantwortet im elektroni-

schen Briefkasten des EMpfängers schmorte, nachträglich zu verändern.

Wer sucht, der findet auch eine Möglichkeit dazu; zumindest im Btx-

System. Und so änderten wir die Hintergrundfarbe in ROT und links unten

in der Ecke kam gelb blinkend der Text ANTWORTEN!

Wir freuten uns bei der Vorstellung, wie ein Btx-Teilnehmer, der uns

nicht antwortet, seine zurückgelegte Post durchblättert und - SCHOCK -

da liegt ein roter Brief, der vorher nicht da war; er kann sich zumin-

dest nicht daran erinnern. Und doch liegt er bei der zurückgelegten

Post. Aus Erfahrung sagen wir: klar, daß er dann antwortet.

Recht schnell begriffen wir die Konsequenzen dieser Möglichkeit.

Was für uns Gebrauch ist, kann von anderen mißbraucht werden.

Deshalb wandten wir uns sofort an Datenschützer und Post.

Um die Mißbrauchsmöglichkeiten anschaulich zu machen ohne allzuviel

Arbeit für uns, mußte mindestens ein Zahlenwert und der Sinn verändert

werden. Dazu erfanden wir die Fernbeleidigung, die einige unter Ihnen

jetzt kennen: Wir änderten auf Wunsch in einer abgelegten Mitteilung die

Bestellmenge von Datenschutztätigkeitsberichten von 1 in 1000 und die

Anreden von >Liebe Datenschützer< in >Liebe Dateischeißer<.

Tja, und dann kam die Frage nach persönlicher Kontaktaufnahme.

Zu einem offenen Gespräch über Aktivitäten, gemeinsame Ansätze und evtl.

praktischen Vorführungen (elektronische Bankraub nur nach Voranmeldung)

stehen wir Ihnen am Dienstag ab 13 Uhr zur Verfügung.

CHAOS-TEAM, Btx-Redaktion. Leitstellen 5 und 23

Chaos Computer Club ! Btx *20 30 50 80# ! Schwarzmarkt ! 2000 Hamburg 13